Настройка LDAP

Настройка аутентификации через LDAP

Вы можете добавлять пользователей, используя аутентификацию через LDAP.

Примечание: добавленные пользователи могут принадлежать как к корневому домену, так и к поддоменам. Если вы хотите добавить пользователей из поддоменов, используйте Global Catalog.

Чтобы подключиться к серверу LDAP:

- Войдите в Hive в качестве администратора.

- Перейдите на вкладку Администрирование > Аутентификация и выберите LDAP.

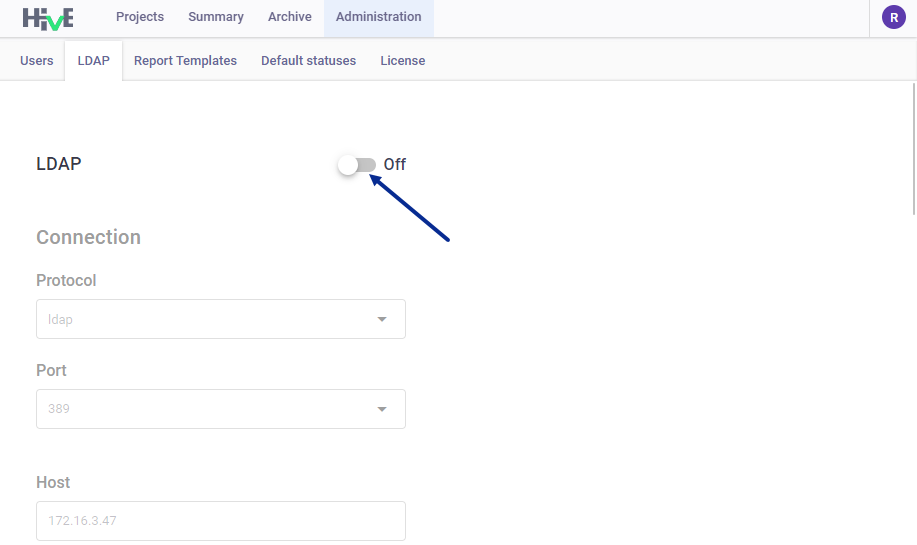

- Активируйте настройки LDAP:

Заполните все обязательные поля. Мы рекомендуем вам указать следующее:

- LDAP Protocol (LDAP протокол) — метод подключения (

ldapилиldaps). - LDAP Port (LDAP порт) — номер порта сервера (стандартное значение - 389).

Примечание: когда вы добавляете пользователей из поддоменов, используйте порты Global Catalog — 3268 или 3269.

- Хост — IP-адрес или имя хоста сервера.

- Base DN (Базовый DN) — каталог, в котором ведется поиск пользователя(ей).

Заполните это поле, используя синтаксис LDAP, например:

DC=host,DC=test,DC=domain. -

Blocked Group DN (Имя пользователя сервисного аккаунта) — пользователь LDAP с правом просматривать содержимое ветки Base DN. Рекомендуем использовать формат

userPrincipalName(например:t.adm@test.domain), но вы можете использовать и полное имя пользователя. -

Service login (Логин сервисного аккаунта) — имя пользователя LDAP.

-

Service password (Пароль сервисного аккаунта) — пароль пользователя LDAP.

-

Фильтр по пользователям — фильтр пользователей для определения значения параметров объектов, которые будут считаться пользователями.

Значения параметров необходимо вводить в соответствии с синтаксисом LDAP:(objectClass=*)— поиск будет производиться среди всех доступных объектов.(&(objectClass=user)(loginAttr=login))— поиск будет производиться среди объектов с соответствующими параметрами.

Примечание: в большинстве случаев правильное значение фильтра пользователей —

(objectClass=user). Если у вас нестандартный сервер LDAP, попробуйте другие значения. -

Admin Group DN (DN группы администраторов) — определяет значения параметров объектов, которые будут считаться группами пользователей. Значения параметров необходимо вводить в соответствии с синтаксисом LDAP:

-

DN группы заблокированных пользоваталей — определяет значения параметров объектов, которые будут считаться группами заблокированных пользователей. Значения параметров необходимо вводить в соответствии с синтаксисом LDAP:

Примечание: в большинстве случаев правильное значение фильтра групп —

(objectClass=group). Если у вас нестандартный сервер LDAP, попробуйте другие значения. -

Login Attribute (Атрибут имени логина) — параметр, который будет использован для аутентификации пользователей. Например,

sAMAccountNameсоответствует логину в форматеt.adm. -

E-Mail Attribute (Атрибут адреса электронной почты) — имя атрибута, которое содержит e-mail пользователей. Например,

userPrincipalNameсоответствует логину в форматеt.adm@test.domain.Примечание: если вы хотите подключиться только к поддомену, используйте логин в формате

userPrincipalName(например,t.adm@test.domain). -

First Name Attribute (Атрибут имени пользователя) — имя атрибута, которое содержит имена пользователей (например,

givenName). - Last Name Attribute (Атрибут фамилии пользователя) — имя атрибута, которое содержит фамилии пользователей (например,

sn).

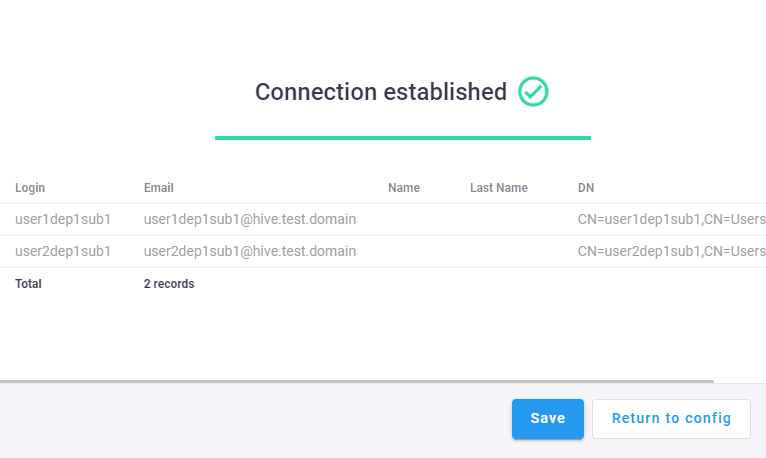

После заполнения полей нажмите Проверить подключение, чтобы проверить корректность соединения с сервером LDAP:

Если настройки корректные, вы увидите сообщение Соединение установлено и всех доступных пользователей:

Нажмите Сохранить, чтобы сохранить настройки. Пользователь появится на вкладке Users после первого входа в систему.

Известные проблемы при LDAP аутентификации

- Доступна только простая аутентификация (

simple authentication), а gss-api недоступен. - Если вы обращаетесь к домену с поддоменами, но без роли глобального каталога (Global Catalog) (например, номер порта — 389, а значение базы поиска —

DC=test,DC=domain), то может возникнуть ошибкаUnprocessed Continuation Reference(s).

Чтобы ошибка не возникала, укажите в базе поиска более точное значение, такое какCN=users,DC=test,DC=domain.